简介

见过最辣鸡的勒索病毒 首发:吾爱论坛会员:Yennfer_

详细分析

这图标一看就是老二次元了

先运行起来看一看

一点开就是一首日语歌愉悦的播放了起来,差点没给我送走,然后弹窗告诉你要关机了

几次确定之后,出现了一个勒索界面,老二次元了

这程序有个BUG,他的重启指令在这个弹窗完成之后,所以只要你不点弹窗框的确定,他就不会重启

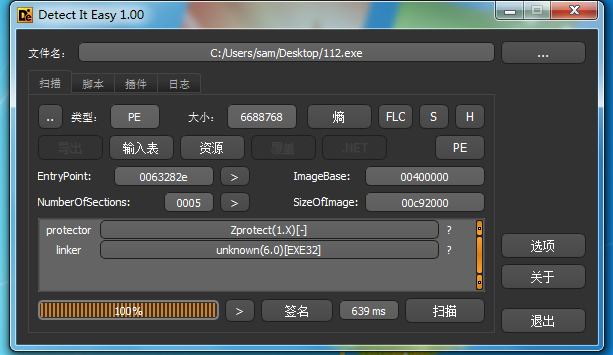

查壳,是一个ZProtect的壳

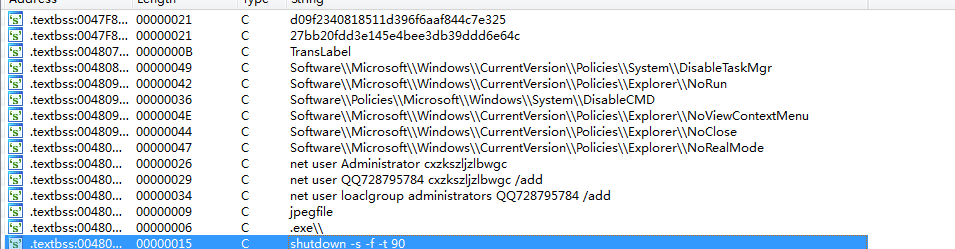

脱壳之后,拉进IDA,直接Shift+F12查看字符串,就能看见修改的注册表、给新添加的系统账户和密码

程序运行之后,cmd、任务管理器、右键菜单失效等都是这里的注册表实现,但是启动所有程序都会变成打开图片,字符串这里没有,我也很好奇是怎么让应用程序变成图片打开的

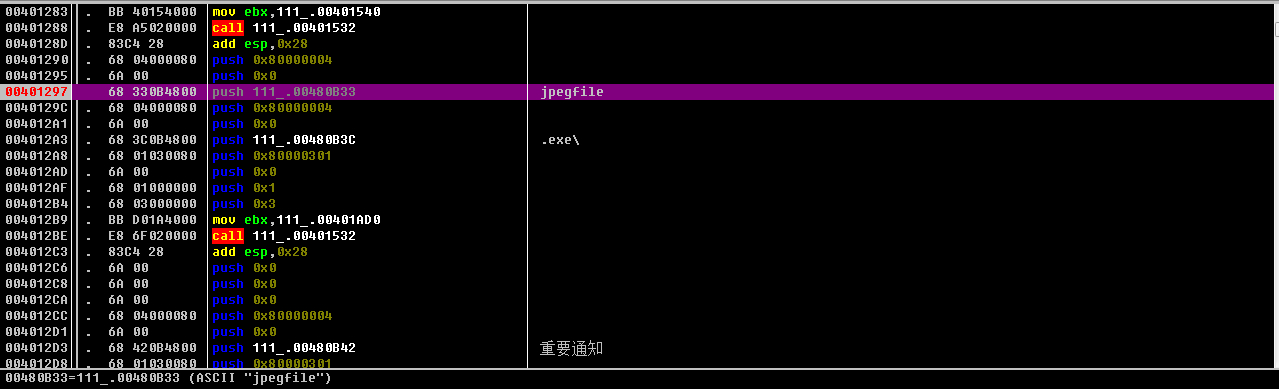

在IDA中使用X查找交叉引用,找到引用了这些字符串的地方

得到压栈的地址 401297

MFC的程序在IDA中不好看

在OD中打开程序,在401297下断,F9运行断下

断下的时候瞬间闪了个黑框过去,那是因为前面的部分代码跑起来了,问题不大,只要他程序的Shutdown还没有跑就ok

call前面一行给ebx赋值了一个地址,这里很可疑

给这个地址下个断点,401AD0,再F9就命中了这个断点,再往下看

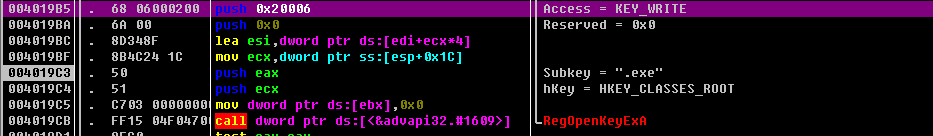

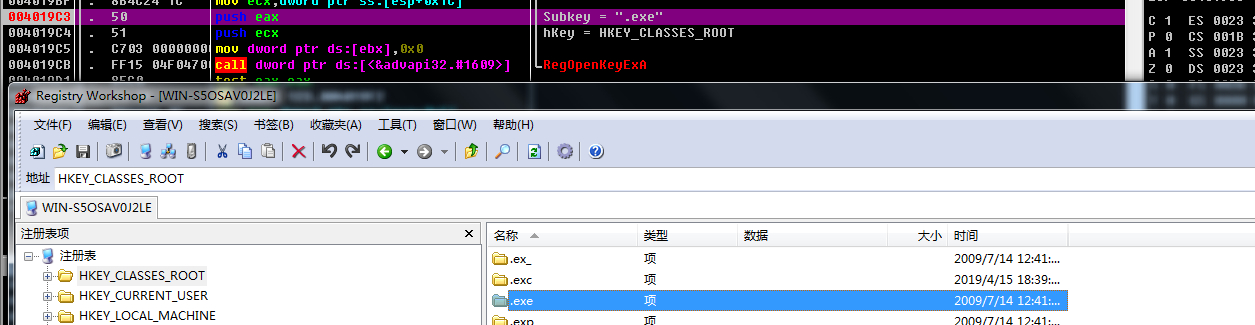

单步往下,进入call继续单步,可以看见Open注册表了

打开了HKEY_CLASSES_ROOT这个注册表下的.exe项

都打开了,接下来该是修改这个子项里的键值了

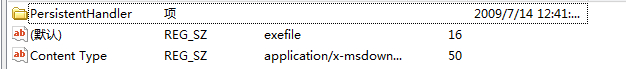

修改前

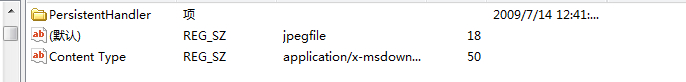

修改后

将.exe程序键值改为了jpegfile,所有的.exe程序都会被系统当成图片处理,所以在运行的时候就会变成图片打开

修复

修复注册表,复制保存为.reg双击运行就可以了

REGEDIT4

[-HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\System]

[-HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer]

[HKEY_CLASSES_ROOT.exe] ""="exefile"

[HKEY_CURRENT_USER\Software\Policies\Microsoft\Windows\System]

"DisableCMD"=-

新加的账户和密码前面都有,删了就行